NIS2: prima di acquistare nuove tecnologie, leggi questo

Guida pratica in 5 step per l’adeguamento alla normativa

Troppo spesso, nell'approccio alla conformità NIS2, gli assessment si concentrano su prodotti e servizi, evidenziando cosa manca e spingendo all'acquisto di nuove soluzioni senza prima formulare una visione.

Forse questo accade perché troppo spesso questi assessment sono condotti da System Integrator con competenze soprattutto tecniche e interessi di vendita diretti, invece che da consulenti terzi agnostici

In ogni caso passare all’azione acquistando o attivando subito servizi non è il migliore modus operandi.

Bisogna partire dalla governance e dalla consapevolezza organizzativa.

Questi sono gli step che suggerisco:

Concentrarsi su consapevolezza e formazione

La Direttiva NIS2, recepita in Italia dal D.Lgs. 138/2024, impone agli organi di amministrazione e direttivi di seguire una formazione specifica in materia di cybersicurezza. Questa formazione deve garantire l’acquisizione di conoscenze sufficienti al fine di valutare i rischi e le pratiche di gestione per la sicurezza informatica - Art 23 comma 2 lettere a) e b).

Definire ruoli e responsabilità

È fondamentale partire da un “Organigramma della sicurezza delle informazioni” che chiarisca ruoli, responsabilità e autorità per la cybersecurity.

Il primo passo è nominare un CISO (Chief Information Security Officer) o appuntare la stelletta di sceriffo a qualcuno che ne faccia le veci, ovviamente assicurandosi che abbia le competenze e le deleghe necessarie per gestire la strategia di cybersicurezza e la sua implementazione per allinearsi ai requisiti della Direttiva (Guida ENISA Technical Implementation Guidance).

Mappare il grado di maturità

Bisogna partire da un assessment basato sui controlli CIS o su un framework standard (tipo NIST) il più orientato possibile a capire cosa ho già e cosa è effettivamente una criticità.

Un "Piano di remediation" strutturato deve guidare l'attuazione delle azioni necessarie per colmare i GAP identificati e raggiungere la piena conformità NIS2.

NB. I controlli CIS non devono essere necessariamente validati tutti in T1 ma possono essere rimandati o non eseguiti consapevolmente, documentando e motivando la scelta.

Stilare un documento programmatico

È fondamentale ricordarsi sempre che la sicurezza è un percorso continuo e non si devono comprare soluzioni e servizi per le operation un tanto al chilo.

È giusto, invece, redigere piani di valutazione del rischio e azioni di remediation ponderate.

In questo passaggio bisogna valutare la severity dei gap in un'ottica di proporzionalità rispetto al rischio e alle caratteristiche specifiche della propria organizzazione.

Il deliverable deve essere una "Policy di Sicurezza delle Informazioni" che "evidenzi l'impegno dell'organizzazione, fissi gli obiettivi e indichi i mezzi per raggiungerli" che sarà il documento guida del progetto

Elaborare una matrice di priorità e stabilire le azioni immediate.

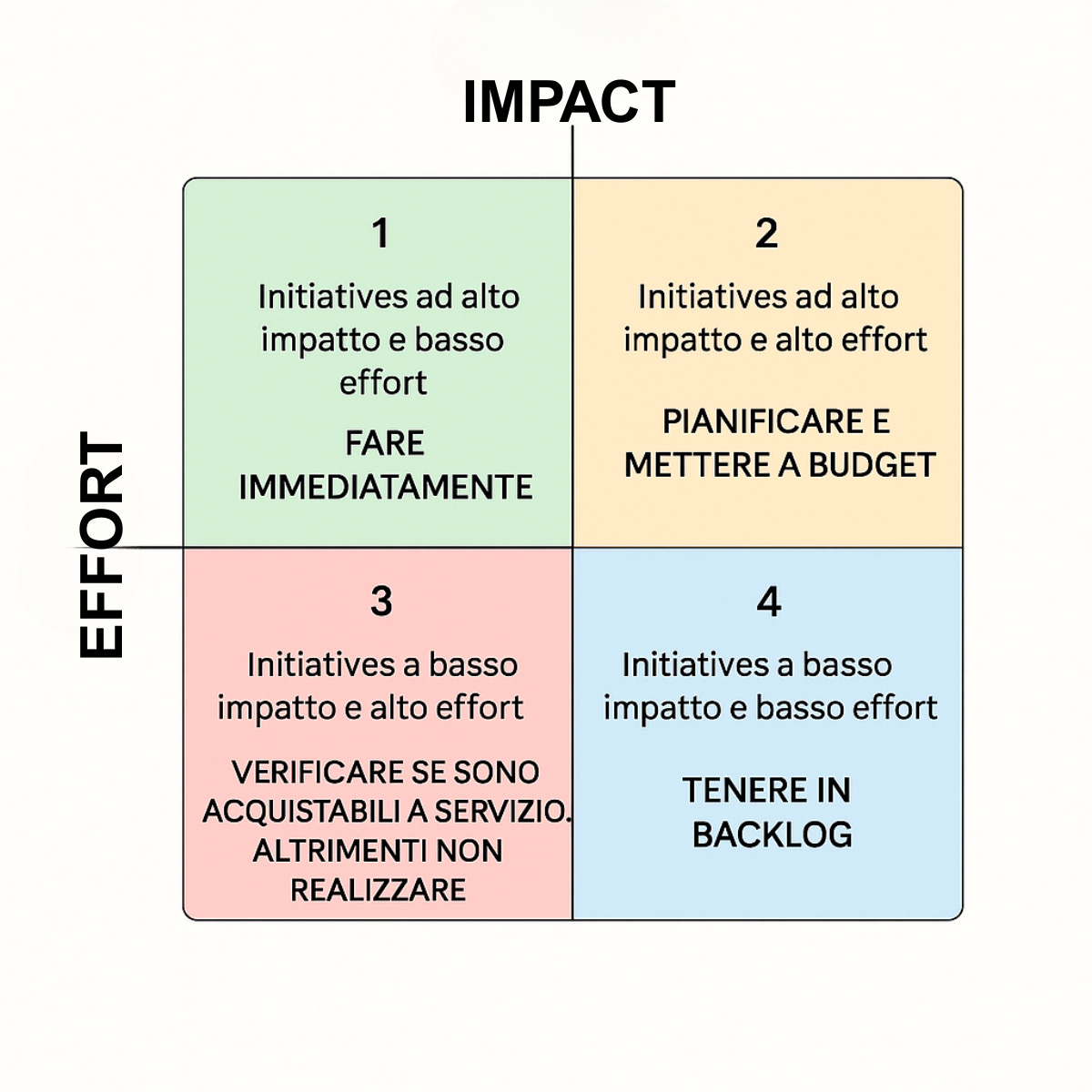

Messa a posto la questione organizzativa e procedurale è il tempo di valutare, in una matrice a quattro dimensioni (tipo matrice Eisenhower), le iniziative di remediation in base ad impatto ed effetto richiesto:

1 - iniziative ad alto impatto e basso effort = fare immediatamente

2 - iniziative ad alto impatto e alto effort = pianificare e mettere a budget

3 - iniziative a basso impatto e alto effort = verificare se sono acquistabili a servizio. Altrimenti non realizzare, documentando e motivando la scelta e l’accettazione consapevole del rischio

4 - iniziative a basso impatto e basso effort = tenere in backlog

Ricordiamo che la normativa non impone scelte e garantisce un certo margine di discrezionalità sugli interventi da eseguire a seconda delle caratteristiche della nostra organizzazione.

È in questo margine che le scelte devono essere consapevoli, informate e tecnicamente oculate e qui il CISO deve dimostrare di aver inteso, valutato e deciso in modo consapevole e informato.

L’approccio che ho descritto ci fornisce gli strumenti e il tempo di definire e implementare i processi formali e fa crescere la cultura della sicurezza nell’organizzazione.

Seguiranno i piani di gestione dei rischi, i progetti e più in generale, prenderà forma il nostro Sistema di Gestione della Sicurezza delle Informazioni (SGSI).

Vorrei chiudere con un commento su un fenomeno che osserviamo spesso.

Come spesso accade sia con le normative sia con gli incentivi, nascono servizi e consulenze ad hoc a ridosso delle scadenze.

Questi servizi sono spesso pensati come strumento di vendita per consulenti e system integrator, piuttosto che come supporto decisionale per i CIO e CISO.

Nella nostra esperienza diretta abbiamo osservato come molti report di questa natura, consegnati ai nostri clienti, trascurino la rilevanza degli strumenti e piattaforme in uso e i temi squisitamente legati alla governance e all’awareness interna.

Molti nostri clienti hanno già strumenti avanzati, ad esempio, i servizi di Network Detection and Response (NDR) basati su Darktrace o MDR o i nostri servizi di gestione della sicurezza su architetture SASE con CATO Networks che rispondono ai requisiti più importanti e sono seguiti dal nostro team di cyber security che vanta profili con formazione specifica, certificazioni internazionali riconosciute come CISSP (Certified Infromation System Security Professional) che attesta le competenze per progettare, implementare e gestire programmi di sicurezza e gestione del rischio.

Per i nostri clienti, che ci hanno seguito nell’approccio platform based security, è molto importante capire quanta strada hanno già fatto e magari chiederci un contributo per formalizzare le scelte e non rincorrere modelli derivati da good practice non più attuali, o peggio, orientate solo a drenare budget.

Ale

P.S. Se non sei ancora iscritto trovi il pulsante per farlo qui sotto.

---

Alcune cose che, se ti va, possiamo fare insieme:

Condividiamo — se hai un progetto che vuoi condividere con me o cerchi confronto su un argomento specifico.

Restiamo in contatto — ogni settimana condivido sul mio profilo LinkedIn insight legati alla tecnologia e soprattutto al suo impatto sul business.